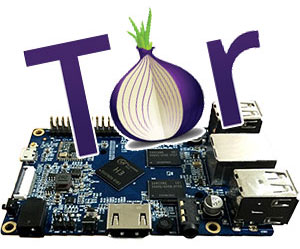

Proxy anónimo con Tor

Publicado en Mayo de 2017

¿Cada vez te sientes más vigilado? ¿Que te parece navegar anónimamente con el proxy de Tor?. Configura una Orange Pi para crear una pequeña red privada portátil y sobre todo, anónima.

Tor es un servicio de enrutamiento de cebolla - cada paquete de Internet pasa por 3 capas de relés antes de ir a su destino. Esto hace que sea mucho más difícil para el servidor al que estás accediendo averiguar quién eres y de dónde vienes, o a cualquier persona "esnifar" tus datos en tu uso de Internet.

Necesitamos una Orange Pi con WiFi, conexión a Internet a través de Ethernet y que ya esté configurada como punto de acceso. Sin este paso, nada de lo aquí explicado funciona, así que si todavía no lo has hecho, pulsa aquí para el primer paso.

Un aviso importante antes de que empieces siquiera con este proyecto: ten en cuenta que hay muchas maneras de identificarte, incluso si tu dirección IP es aleatoria. Elimina la memoria caché del navegador, el historial y las cookies (algunos navegadores permiten sesiones anónimas ) y lee https://www.torproject.org/ para obtener más información sobre cómo utilizar TOR de una manera inteligente y segura.

Mas advertencias: No inicies sesión con tus cuentas normales que tienen información de identificación personal (a menos que estés seguro de que es lo que quieres hacer). Utiliza SSL siempre que esté disponible para encriptar tu comunicación de extremo a extremo.

Este tutorial es una gran manera de hacer algo divertido y útil con tu Orange Pi, pero ten en cuenta que ¡No podemos garantizar que sea 100% anónimo y seguro! Sé inteligente y paranoico sobre el uso de Tor. Y sobre todo ¡NO HAGAS NADA ILEGAL!

Este tutorial está orientado más a la navegación anónima y proteger nuestros datos personales que a animar a nadie a visitar la Deep Web, de hecho no lo recomiendo. Dos artículos que deberías leer antes de siquiera pensar entrar en la Deep Web:

- https://es.wikipedia.org/wiki/Internet_profunda

- https://www.xataka.com/analisis/una-semana-en-la-deep-web-esto-es-lo-que-me-he-encontrado

Que necesitas:

En realidad, para este tutorial no necesitas ni monitor ni teclado si todo lo haces a través de SSH. Esta guía se basa en una Orange Pi 2, aunque puedes usar cualquiera que tenga conexión WiFi, ya sea por hardware o a través de un dongle. Para arrancar partiremos de una instalación Arbiam y conexión a internet a través de Ethernet.

Si ya tienes tu Orange Pi configurada como punto de acceso (¡IMPRESCINDIBLE!, tienes un enlace más arriba), empecemos.

Para hacer este tutorial se ha usado la información de esta página.

Comenzamos por los imprescindibles:

sudo apt-get update sudo apt-get upgrade

E instalamos tor:

sudo apt-get install tor

Ejecuta el siguiente comando:

sudo nano /etc/tor/torrc

Y pega el siguiente código con el que empezamos a configurar la red justo debajo de la línea que pone ##https://www.torproject.org/docs#torrc:

## ## Tor will look for this file in various places based on your platform: ## https://www.torproject.org/docs#torrc Log notice file /var/log/tor/notices.log VirtualAddrNetwork 10.192.0.0/10 AutomapHostsSuffixes .onion,.exit AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 192.168.42.1 DNSPort 53 DNSListenAddress 192.168.42.1

Vamos a editar el punto de acceso del host. Este paso ya debes tenerlo hecho al configurar como punto de acceso, pero no está de más comprobarlo. Elige una contraseña segura en wpa_passphrase, algo como: $aSU6TabrE+8:

sudo nano /etc/hostapd/hostapd.conf

interface=wlan0 #driver=rtl871xdrv ssid=Onion Pi hw_mode=g channel=6 macaddr_acl=0 auth_algs=1 ignore_broadcast_ssid=0 wpa=2 wpa_passphrase=123456789 wpa_key_mgmt=WPA-PSK wpa_pairwise=TKIP rsn_pairwise=CCMP wpa_group_rekey=86400 ieee80211n=1 wme_enabled=1

Cambia las tablas de enrutamiento IP para que las conexiones a través de la interfaz WiFi (wlan0) sean enrutadas a través del software tor. Escribe lo siguiente para eliminar las reglas antiguas de la tabla IP NAT:

sudo iptables -F sudo iptables -t nat -F

Las siguientes configuraciones nos permitirán, por este órden, acceder a través de SSH agregando una excepción para el puerto 22, enrutar el DNS desde el adaptador wlan0 al puerto interno 53 y por último, enrutar todo el tráfico TCP del adaptador wlan0 al puerto 9400 (TransPort en nuestro torrc):

sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --dport 22 -j REDIRECT --to-ports 22 sudo iptables -t nat -A PREROUTING -i wlan0 -p udp --dport 53 -j REDIRECT --to-ports 53 sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --syn -j REDIRECT --to-ports 9040

Para comprobar que el contenido de iptables es correcto ejecuta la siguiente línea:

sudo iptables -t nat -L

Debes obtener algo como esto:

root@orangepi2mini:~# sudo iptables -t nat -L Chain PREROUTING (policy ACCEPT) target prot opt source destination REDIRECT tcp -- anywhere anywhere tcp dpt:ssh redir ports 22 REDIRECT udp -- anywhere anywhere udp dpt:domain redir ports 53 REDIRECT tcp -- anywhere anywhere tcp flags:FIN,SYN,RST,ACK/SYN redir ports 9040 Chain INPUT (policy ACCEPT) target prot opt source destination Chain OUTPUT (policy ACCEPT) target prot opt source destination Chain POSTROUTING (policy ACCEPT) target prot opt source destination

Si todo está bien, lo guardaremos en nuestro antiguo archivo NAT para conservar toda la configuración, así se cargará automáticamente cuando se configure la red al reiniciar:

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"

Crea los ficheros de log necesarios para hacer "debug", es decir, para que el sistema escriba errores si los hay y poder saber que es lo que está pasando. Con las siguientes instrucciones lo creamos, le asignamos el usuario y le damos permisos.

sudo touch /var/log/tor/notices.log sudo chown debian-tor /var/log/tor/notices.log sudo chmod 644 /var/log/tor/notices.log

Comprueba que existen con:

ls -l /var/log/tor

y arranca el servicio manualmente:

sudo service tor start

Comprueba que todo ha ido bien y que el servicio está levantado:

root@orangepi2mini:~# sudo service tor status

● tor.service - LSB: Starts The Onion Router daemon processes

Loaded: loaded (/etc/init.d/tor)

Active: active (running) since Fri 2017-05-05 18:02:37 CEST; 2min 49s ago

CGroup: /system.slice/tor.service

└─3032 /usr/bin/tor --defaults-torrc /usr/share/tor/tor-service-defaults-torrc --hush

May 05 18:02:37 orangepi2mini tor[3020]: Starting tor daemon...done.

May 05 18:02:37 orangepi2mini systemd[1]: Started LSB: Starts The Onion Router daemon processes.

May 05 18:05:23 orangepi2mini systemd[1]: Started LSB: Starts The Onion Router daemon processes.

Y, por último, para grabar todo esto y que se ejecute en los siguientes arranques, ejecuta lo siguiente:

sudo update-rc.d tor enable

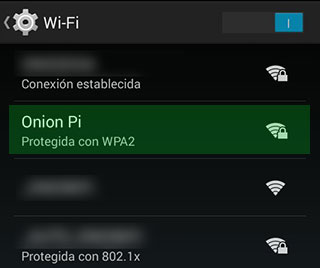

Pues ya hemos terminado. Ahora sólo falta probarlo. Conecta cualquier otro equipo con WiFi a la red recién creada. En mi caso es Onion Pi. Introduce la clave.

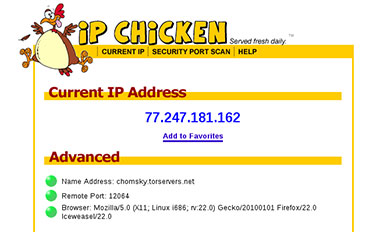

Para comprobar que el proxy está funcionando, una de las formas más rápidas es visitando un sitio web como http://www.ipchicken.com que mostrará tu dirección IP tal como la ve la web y también el nombre de dominio correspondiente si está disponible. La dirección IP no debe ser la de tu proveedor de Internet. Para reafirmar que todo va bien, vuelve a cargar la página y esa IP debe cambiar.

Ya puedes navegar anonimamente.

Debo insistir una vez más. Esto es una herramienta, no una vía para cometer ilegalidades. Sé respetuoso con los demás usuarios y ¡NO HAGAS NADA ILEGAL!

Como base para la elaboración de un código de ética podemos tomar por ejemplo los diez mandamientos del Instituto de Ética e informática del Computer Professionals for Social Responsibility (http://cpsr.org).

- 1. No usar el ordenador para hacer daño a otras personas.

- 2. No interferir (o intervenir) el trabajo informático de otro.

- 3. No husmear en los ficheros informáticos de otro.

- 4. No usar un ordenador para robar.

- 5. No usar el ordenador para levantar falso testimonio.

- 6. No copiar ni usar como propietario software por el que no se pagó licencia.

- 7. No emplear los recursos informáticos de terceros sin autorización o compensación.

- 8. No adueñarse del trabajo intelectual de otro.

- 9. Evaluar las consecuencias sociales del programa informático o el sistema que está diseñando.

- 10. Emplear la informática asegurando el respeto y la dignidad del ser humano.

Espero que te haya sido de utilidad, no dudes en escribir un comentario si ves algún error o si puedo ayudarte.

Utiliza este espacio si quieres añadir algún comentario adicional o si tienes alguna duda.

No olvides añadir tu distribución y tu placa.

Todos los comentarios serán validados antes de su publicación.

Copyright © 2024 desde 2016. Todos los derechos reservados | Diseño JaviPSantos

Orange Pi en español

Orange Pi en español